В середине августа мы обнаружили кампанию по распространению вредоносного ПО, которая была нацелена на Чехию. Она привлекла наше внимание, поскольку файлы вредоносной программы распространялись через URL-адреса, очень напоминающие адреса почтового департамента Чехии. Дальнейший анализ файлов показал, что мы имеем дело с банковским вредоносным ПО, которое аналогично по своим возможностям Zeus и SpyEye, но отличается от уже известных семейств технической реализацией своих возможностей.

Новая троянская программа получила название Win32/Spy.Hesperbot и представляет из себя мощный инструмент для кражи данных онлайн-банкинга. Hesperbot имеет следующие возможности:

В нашей коллекции обнаружилось еще несколько более ранних вариантов этой троянской программы, которые мы обнаруживали как Win32/Agent.UXO.

Целью злоумышленников является получение учетных данных, которые пользователи используют для входа в свой аккаунт системы онлайн-банкинга. Кроме этого, вредоносный код убеждает пользователя установить свой мобильный компонент на телефон под управлением Symbian, Blackberry или Android.

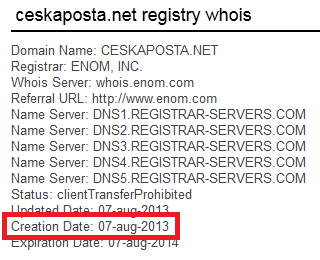

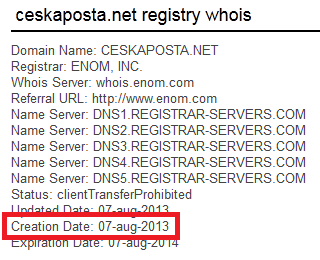

Чешская кампания по распространению этого вредоносного ПО началась 8 августа 2013 г. Для этого злоумышленники зарегистрировали домен ceskaposta.net, который напоминает веб-сайт чешской почтовой службы с адресом ceskaposta.cz.

Рис. Дата создания домена.

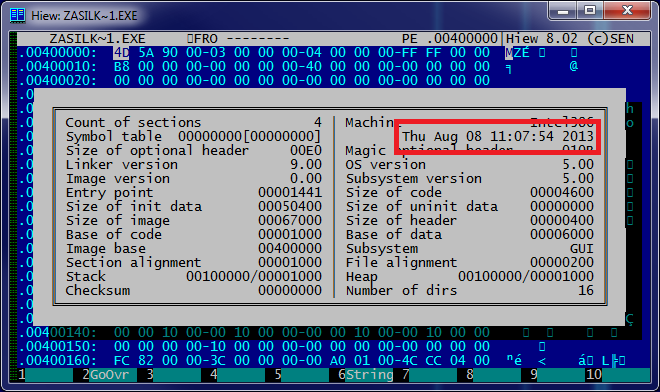

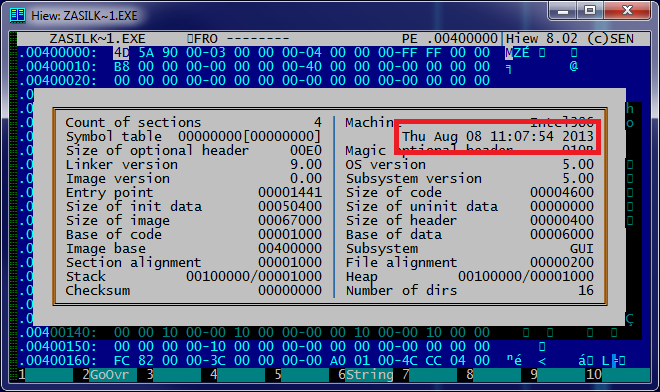

Рис. Дата компиляции файла.

Домен был зарегистрирован 7 августа этого года, а первые семплы Hesperbot, которые распространялись в Чехии, были скомпилированы утром 8 августа и позднее захвачены нашей системой LiveGrid.

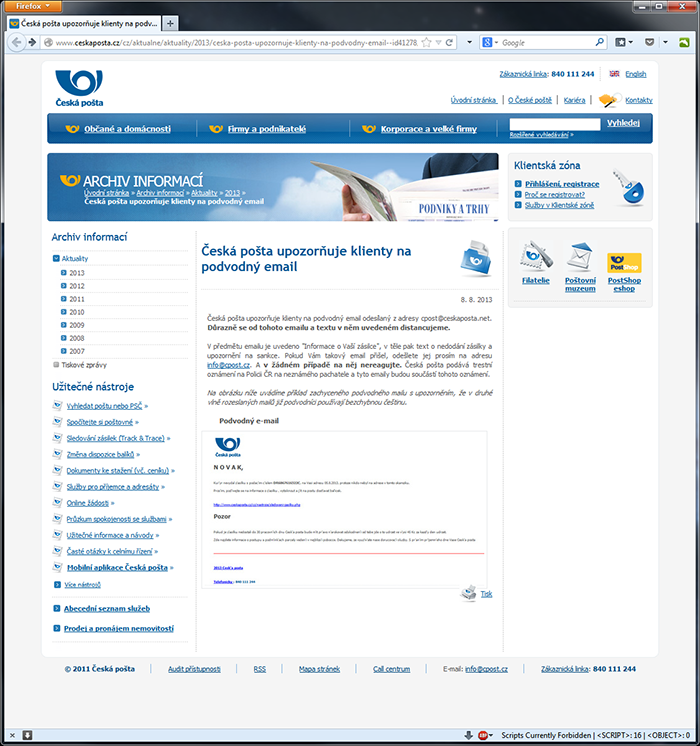

Кроме URL-адреса, который очень напоминает почтовый сервис Чехии, злоумышленники использовали тематическое содержание писем для того, чтобы быть более убедительными. В письме содержалась информация почтовой службы о статусе якобы отправленного письма. Имена самих файлов имели соответствующие названия, например, zasilka.pdf.exe. Слово «zasilka» переводится с чешского как «письмо». В сообщении злоумышленники использовали адрес ceskaposta.net, маскируя его как легитимный ceskaposta.cz.

Рис. Сообщение чешской почтовой службы об афере.

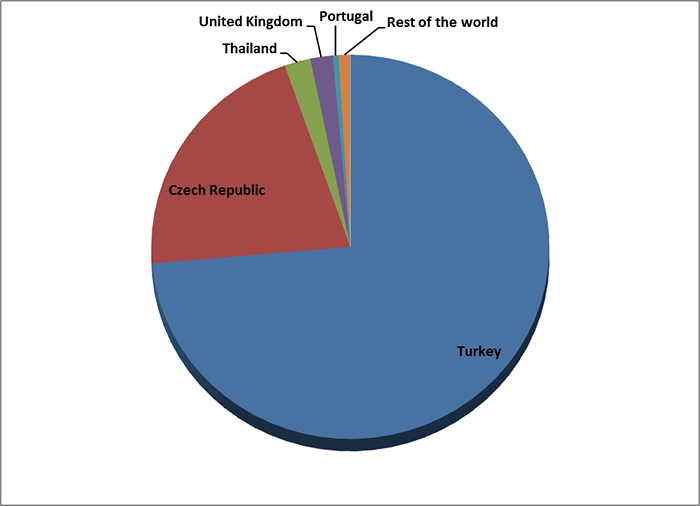

Несмотря на то, что наше внимание привлекла именно чешская кампания, страной, наиболее пострадавшей от деятельности этого банковского трояна, была Турция. Образцы Hesperbot, относящиеся к Турции, были скомпилированы раньше 8 августа. Последний пик активности ботнета был обнаружен на территории Турции еще в июле 2013, кроме этого более старые образцы датируются апрелем 2013. Некоторые образцы троянской программы посылают информацию об отладке на командный C&C сервер, таким образом злоумышленники обкатывали промежуточные ее версии и проверяли работоспособность.

Кампания, которая проводилась злоумышленниками в Турции, имеет схожую природу атаки чешской. Злоумышленники использовали аналогичный подход при отправке электронных сообщений, которые они рассылали потенциальным жертвам. Позднее мы обнаружили, что такой же подход использовался в отношении таргетированных атака на пользователей Португалии и Англии.

В ходе нашего исследования мы наткнулись на дополнительный компонент, который используется Win32/Spy.Hesperbot. Речь идет о вредоносном коде Win32/Spy.Agent.OEC, отвечающий за сбор адресов электронной почты на зараженной машине и за их отправку на удаленный сервер. Возможно, что собранные электронные адреса затем использовались в кампаниях по распространению вредоносного ПО.

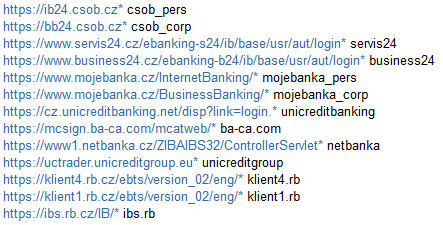

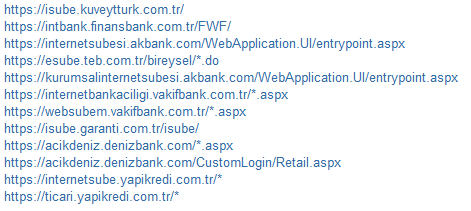

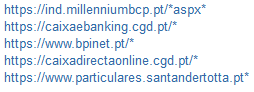

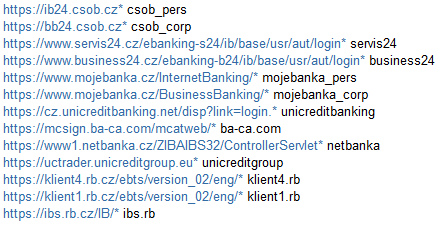

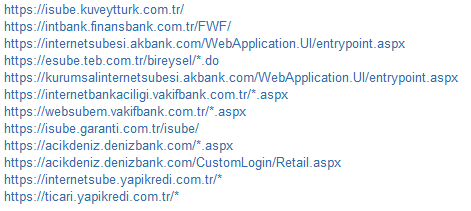

Файлы конфигурации, используемые вредоносной программой при перехвате HTTP-трафика, указывают ему какие сайты онлайн-банкинга следует перехватывать. Различные ботнеты специализируются на перехвате определенных сайтов. Ниже приведены адреса сайтов систем онлайн-банкинга, которые отслеживает вредоносный код.

Чехия

Турция

Португалия

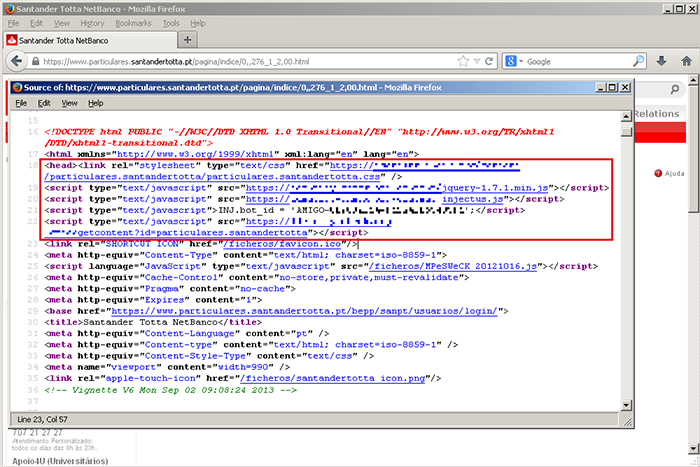

В случае турецких и португальских ботнетов, файлы конфигураций включают с себя информацию о веб-ижектах, т. е. порции HTML-кода, которые вредоносный код будет вставлять в веб-страницы. Подобный код не был обнаружен в чешском файле конфигурации. Это говорит о том, что злоумышленники могли использовать простой функционал кейлоггера для этой цели.

С использованием системы телеметрии ESET LiveGrid были зафиксированы сотни случаев компрометации пользователей в Турции, Чехии, Великобритании и Португалии.

Новая троянская программа получила название Win32/Spy.Hesperbot и представляет из себя мощный инструмент для кражи данных онлайн-банкинга. Hesperbot имеет следующие возможности:

- перехват сетевого трафика и HTML-инъекции;

- кейлоггер;

- создание скриншотов рабочего стола;

- захват видео;

- создание удаленного прокси-соединения;

- создание скрытого VNC-сервера.

В нашей коллекции обнаружилось еще несколько более ранних вариантов этой троянской программы, которые мы обнаруживали как Win32/Agent.UXO.

Целью злоумышленников является получение учетных данных, которые пользователи используют для входа в свой аккаунт системы онлайн-банкинга. Кроме этого, вредоносный код убеждает пользователя установить свой мобильный компонент на телефон под управлением Symbian, Blackberry или Android.

Чешская кампания по распространению этого вредоносного ПО началась 8 августа 2013 г. Для этого злоумышленники зарегистрировали домен ceskaposta.net, который напоминает веб-сайт чешской почтовой службы с адресом ceskaposta.cz.

Рис. Дата создания домена.

Рис. Дата компиляции файла.

Домен был зарегистрирован 7 августа этого года, а первые семплы Hesperbot, которые распространялись в Чехии, были скомпилированы утром 8 августа и позднее захвачены нашей системой LiveGrid.

Кроме URL-адреса, который очень напоминает почтовый сервис Чехии, злоумышленники использовали тематическое содержание писем для того, чтобы быть более убедительными. В письме содержалась информация почтовой службы о статусе якобы отправленного письма. Имена самих файлов имели соответствующие названия, например, zasilka.pdf.exe. Слово «zasilka» переводится с чешского как «письмо». В сообщении злоумышленники использовали адрес ceskaposta.net, маскируя его как легитимный ceskaposta.cz.

Рис. Сообщение чешской почтовой службы об афере.

Несмотря на то, что наше внимание привлекла именно чешская кампания, страной, наиболее пострадавшей от деятельности этого банковского трояна, была Турция. Образцы Hesperbot, относящиеся к Турции, были скомпилированы раньше 8 августа. Последний пик активности ботнета был обнаружен на территории Турции еще в июле 2013, кроме этого более старые образцы датируются апрелем 2013. Некоторые образцы троянской программы посылают информацию об отладке на командный C&C сервер, таким образом злоумышленники обкатывали промежуточные ее версии и проверяли работоспособность.

Кампания, которая проводилась злоумышленниками в Турции, имеет схожую природу атаки чешской. Злоумышленники использовали аналогичный подход при отправке электронных сообщений, которые они рассылали потенциальным жертвам. Позднее мы обнаружили, что такой же подход использовался в отношении таргетированных атака на пользователей Португалии и Англии.

В ходе нашего исследования мы наткнулись на дополнительный компонент, который используется Win32/Spy.Hesperbot. Речь идет о вредоносном коде Win32/Spy.Agent.OEC, отвечающий за сбор адресов электронной почты на зараженной машине и за их отправку на удаленный сервер. Возможно, что собранные электронные адреса затем использовались в кампаниях по распространению вредоносного ПО.

Файлы конфигурации, используемые вредоносной программой при перехвате HTTP-трафика, указывают ему какие сайты онлайн-банкинга следует перехватывать. Различные ботнеты специализируются на перехвате определенных сайтов. Ниже приведены адреса сайтов систем онлайн-банкинга, которые отслеживает вредоносный код.

Чехия

Турция

Португалия

В случае турецких и португальских ботнетов, файлы конфигураций включают с себя информацию о веб-ижектах, т. е. порции HTML-кода, которые вредоносный код будет вставлять в веб-страницы. Подобный код не был обнаружен в чешском файле конфигурации. Это говорит о том, что злоумышленники могли использовать простой функционал кейлоггера для этой цели.

С использованием системы телеметрии ESET LiveGrid были зафиксированы сотни случаев компрометации пользователей в Турции, Чехии, Великобритании и Португалии.